Diseño de Base de Datos para el control de la seguridad informatica en las Instituciones de Salud.1

Diseño de Base de Datos para el control de la seguridad informática en las Instituciones de Salud

Martha Denis Marrero Pérez

Coautores: Lic. Damaysi García Barreto, Lic. Damary Valido Moran

Instituto Superior de Ciencias Medicas Villa Clara “Dr. Serafín Ruiz de Zárate Ruiz “.

Resumen

Teniendo en cuenta los esfuerzos que se realizan por la máxima dirección del país y el Ministerio de Salud Pública para garantizar a través del uso de las nuevas tecnologías una mejor preparación de los profesionales de la salud y con ello elevar la calidad de los servicios que se prestan tanto dentro como fuera de este y dada la complejidad del Sistema de Salud Cubano y la estrategia de Informatización que el Sector está llevando a cabo, la actividad de Seguridad Informática se plantea como un objetivo principal, teniendo en cuenta que cada dato a proteger no es simplemente un dato estadístico o una anotación, es un paciente reflejado en un sistema informático. Con este trabajo pretendemos lograr que se alcance un control, registro y protección de las nuevas tecnologías que se han ido incorporando en los Institutos y Facultades de Ciencias Médicas, como en el resto de las Instituciones de Salud para lograr un uso adecuado de ellas, además para garantizar su protección y por lo tanto alargar su vida útil. Teniendo en cuenta las resoluciones y el reglamento de seguridad informática, que son necesarios para realizar el control de la seguridad informática y la cantidad de información que de la misma se deriva nos dimos a la tarea de diseñar una base de datos para el control de esta en los Institutos y Facultades de Ciencias Médicas, así como en los policlínicos donde se ha incorporado la docencia a través del uso de las nuevas tecnología y las instituciones de salud, donde se ha generalizado su uso y con el objetivo de facilitar el trabajo del responsable de seguridad informática a la hora de consolidar la información de los diferentes departamentos o áreas donde existan equipos informáticos, dicha base de datos se diseñó en soporte electrónico, se utilizó el programa de Microsoft Access, ya que el mismo permite realizar consultas con informaciones especificas que se soliciten del nivel superior y agiliza el trabajo que lleva tanta documentación para su control, además permite tener un control de los equipos informáticos, su estado técnico y su protección contra virus informáticos.

Palabras clave: Seguridad Informática, control seguridad informática, Access, Identidad, Relación.

Summary

Having in account the efforts that are made by the Maxima direction of the country and the Ministry of Public Health to guarantee through use of the new technologies one better preparation of the professionals of the health and with it to elevate the quality of the services which they are lent as much inside as outside this and given the complexity of the Cuban System of Health and the strategy of Computerization that the Sector is carrying out, the activity of Computer science Security considers like a primary target, considering that each data to protect is not simply a statistical data or an annotation, is a patient reflected in a computer science system. With this work we try to obtain that it is reached a control, registry and protection of the new technologies that have been gotten up in the Institutes and Faculties of Medical Sciences, as in the rest of the Institutions of Health to obtain a use adapted of them, in addition to guarantee its protection and therefore to extend its life utility. Having in account the resolutions and the regulation of computer science security, which they are necessary to make the control of the computer science security and the amount of information that from the same one is derived we gave the task of designing a data base for the control of this in the Institutes and Faculties of Medical Sciences, as well as in the policlinicos where one has gotten up teaching through new use of the technology and the institutions of health, where its use and with the objective has become general to facilitate the work of the person in charge of computer science security at the time of consolidating the information of the different departments or areas where computer science equipment exists, this data base it was designed in electronic support, was used the program of Microsoft Access, since he himself allows to make consultations with information you specify that they are asked for of the superior level and makes agile the work that takes as much documentation for its control, in addition allows to have a control of the computer science equipment, its computer science technical state and its protection against virus.

Key words: Computer science security, control computer science security, Access, Identity, Relation.

Introducción

En la actividad de Seguridad Informática en la Salud, el principal objetivo es tomar conciencia con respecto a que cada dato a proteger no es simplemente un dato estadístico o una anotación, es un paciente reflejado en un sistema informático con el objetivo de que, apoyándose en las nuevas Tecnologías, su estudio y curación sean más rápidos y seguros.

Seguridad Informática es el conjunto de medidas administrativas, organizativas, físicas, técnicas, legales y educativas dirigidas a prevenir, detectar y responder a acciones que pongan en riesgo la confidencialidad, integridad y disponibilidad de la información que se procese, intercambie, reproduzca y conserve a través de las tecnologías de información.

Con el fin de garantizar la correcta adecuación de la política a seguir para lograr la Seguridad Informática en cada entidad, se hará un análisis de la gestión informática, que debe abarcar: su organización, flujo de la información, tecnologías de información disponibles, alcance de la actividad informática dentro y fuera de la entidad, categoría de clasificación de la información que se procesa, determinación de la información sensible para la actividad fundamental de la entidad y los controles establecidos; que brinden los elementos indispensables para evaluar la vulnerabilidad del sistema y los principales riesgos a que esté expuesto.

Para dar cumplimiento al Reglamento de Seguridad Informática, se deber tener creada una comisión a nivel central que se encargue a través de un responsable de seguridad informática en cada área de controlar el cumplimento de las medidas y controles que se establecen para el mismo. Como son el chequeo previo y posterior de todo soporte removible que participe en eventos, ferias, con el objetivo de evitar la posible propagación de algún virus informático y sus consecuencias, verificar la integridad de todo software que se encuentre autorizado para su explotación, colaborar con el jefe administrativo del área en la exigencia y control de la implementación de mecanismos de protección contra acceso no autorizado a las redes que existan o funcionen en su radio de acción, crear las condiciones necesarias para la ejecución de las disposiciones establecidas por el artículo 34 del Reglamento de Seguridad Informática.

Con el objetivo de facilitar el trabajo de este responsable nos dimos a la tarea de diseñar una base de datos en soporte electrónico a través del programa de Microsoft Access que contenga la información de cada área de las diferentes instituciones de salud donde se utilicen las nuevas tecnologías.

Desarrollo

Con el fin de garantizar la correcta adecuación de la política a seguir para lograr el control de la Seguridad Informática en cada entidad y teniendo en cuenta el Plan de Contingencia que se debe elaborar y el cual contendrá las medidas que permitan, en caso de desastres, la evacuación, preservación y traslado, de los medios y soportes destinados al procesamiento, intercambio y conservación de información clasificada o sensible. Así mismo, contemplará las medidas pertinentes para la conservación y custodia de los ficheros creados con fines de salvaguarda.

La entrada o permanencia en las áreas vitales estará en correspondencia con el nivel de acceso a la información clasificada que se les haya otorgado a las personas. En el caso del personal de servicios, mantenimiento de equipos u otro que eventualmente precise permanecer en el área, lo hará siempre en presencia de las personas responsables y con la identificación visible.

Los soportes pertenecientes a una entidad, cuando contengan información clasificada o sensible, serán controlados, debiendo reflejar los datos de control en los soportes removibles que lo permitan, señalizándolos de forma clara y visible, con la categoría de clasificación de la información de más alto valor contenida en los mismos.

A las tecnologías de información en que se procese, intercambie, reproduzca y conserve información clasificada o sensible, se les implementarán mecanismos para identificar y autenticar los usuarios.

Teniendo en cuenta el objetivo de la realización de este trabajo y analizar las normas y el reglamento sobre seguridad informática y el trabajo que desarrolla el Responsable de Seguridad Informática, el cual debe estar nombrado por resolución y el que debe controlar en cada departamento, que en cada computadora debe poseer 3 contraseñas, así como la del protector de pantalla que debe funcionar a los 10 minutos de haber dejado de trabajar la PC, determinar en las computadoras que se procesa información clasificada y que la misma no se encuentre en red, exigir la existencia de libros de incidencias en las áreas en las que se anoten los accidentes, fallos otros hechos que afecten el sistema automatizado, lo referente a la entrada y permanencia de personas a las áreas consideradas vitales o reservadas estará en correspondencia con el nivel de acceso, los equipos de computo no deben ser utilizados en otras funciones que no sean para los que fueron asignados, se prohíbe fumar en las áreas donde existen computadoras debido a que afecta las cabezas de lectura-escritura de los discos y la superficie de los soportes magnéticos, controlar la actualización del registro de usuarios de la máquina de cada departamento, actualización del registro de movimiento de equipos informáticos, control de mantenimiento a los equipos, así como las condiciones del local, de si los mismos tienen clima, UPS, RED, si tienen señalización en los tomacorrientes, si tienen instalados y actualizados los antivirus, si existen copias de seguridad para la información más importante del departamento.

Al revisar toda esta documentación nos dimos a la tarea de diseñar una base de datos en soporte electrónico mediante la utilización del programa de Microsoft Access, de forma tal que resumiera y a la vez facilitara la recolección de los datos del responsable de la seguridad informática en cada departamento, permitiendo también que los informes que se le deben trasmitir al Jefe de la Seguridad Informática de cada área de las instituciones de salud y ahorrar el manejo de tantos documentos para realizar dichos informes, así como cualquier otra información anexa que se puede solicitar al mismo.

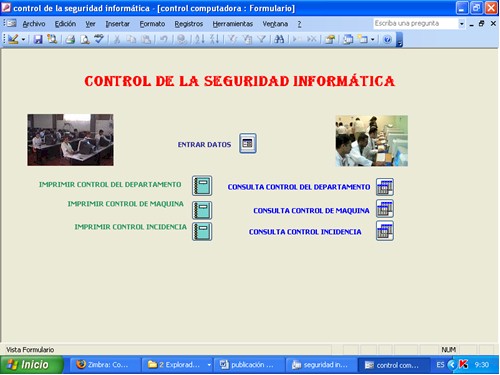

Anexo Nº 1 Portada inicial de la Base de Datos

Esta portada permite el acceso a la información contenida en la base de datos, así como diferentes menú que permiten acceder a la información así como su procesamiento, en ella encontramos el botón de entrar datos el cual da acceso a introducir los datos a la misma, proceso que se puede realizar a través de dicho formulario. (Anexo Nº 2). A través de los botones imprimir, podemos extraer en soporte de papel la información de los diferentes departamentos o áreas, así como los campos que le son inherentes a ellos. (Anexo Nº 3).